Sikkerhed er altid et af de vigtigste øjeblikke i den normale funktion af virksomheden, produktion eller kontor. Beskyttelse mod tyveri, Røverier, terrorhandlinger eller kidnappe en vigtig dokumentation bør arbejde stabilt og jævnt. Moderne teknologi gør det muligt automatiserede forsvar og at øge deres effektivitet. Så hvad er ACS - overvågningssystemet og adgangskontrol? Vi forstår i denne artikel.

Læs artiklen

- 1 Adgangskontrol-system - det står for, og hvordan

- 2 Stand-alone og netværk adgangskontrol typer

- 3 Automatiseret adgangskontrol funktion kontrol

- 3.1 Differentiering og adgangskontrol

- 3.2 Tid og fremmøde

- 3.3 beskyttelsessystem tilstand

- 3.4 Andre funktioner

- 4 Tekniske midler til at kontrollere bevægelsen af personale og besøgende

- 4.1 Elektroniske og biometriske bruger-id'er

- 4.2 læsere

- 4.3 controllere

- 4.4 Aktuatorer - låse, tælleapparater, låse kabinen

- 4.5 Software ACS

- 5 Funktioner ACS for store selskaber

- 6 ACS funktioner til små kontorer, hoteller og butikker

- 7 Funktioner ACS til skoler

Adgangskontrol-system - det står for, og hvordan

Dekryptering er enkel - at kontrollere og adgangskontrol. Generelt styresystemet og adgangskontrol - til et sæt af hardware og software mekanismer kontrollere adgangen til området. Da systemet er implementeret ved hjælp af hardware og software løsninger, er udsigten åbnet og til at anvende yderligere funktionalitet. Dette kunne omfatte tid sporing, registrering og styring af brugere, integration med forskellige tilstødende systemer - brand eller sikkerhed alarm, CCTVOg selv lønningslisten. Generelt er mulighederne i systemet kun begrænset af budgettet og fantasi.

Stand-alone og netværk adgangskontrol typer

Alle sikkerhedssystemer er opdelt i to hovedkategorier - standalone og netværk. Autonome som kan blive gættet, virker kun med den indre sæt af hardware og software, der ikke har en centraliseret styring og midler overvågning. Men i dette tilfælde en lokal hub kan være til stede som forbinder systemenhederne og transmitterer data derimellem.

Stand-alone system adgangskontrol er billigere at have en forholdsvis enkel at betjene og vedligeholde konfigurationen, kræver ikke udgifter til kabler og edb-udstyr. Som regel denne type adgangskontrol og tid fremmøde er fordelagtigt og bekvemt at bruge på små genstande - lagerbygninger eller lille målestok.

Netværk adgangskontrol - et stort kompleks udstyr, computere, controllere og software. Oftest de er installeret til adgangskontrol i store virksomheder, fabrikker, kontorer eller fabrikker. De er relevante, når det er nødvendigt at gennemføre et komplekst hierarkisk adgangssystem, afgrænsede områder. Det vil sige, vil folk med et lavere adgang takket være styresystemet ikke være i stand til at komme ind i rummet med et højt niveau. Den centraliserede struktur gør det muligt for netværket adgangskontrol gemme data, proces dem, og overvåge og analysere. De har også den nemmeste måde at integrere og andre beskyttelsessystemer - brandalarm eller CCTV. Kommunikation mellem knudepunkter i systemet kan implementeres på forskellige måder - via kabel, Wi-Fi eller GSM trådløse protokoller.

Automatiseret adgangskontrol funktion kontrol

ACS-funktionalitet er meget stor, og er ikke særlig begrænset. Du kan hurtigt opbygge et nyt modul eller en ny regel gennemføres af softwaren. Overvej de grundlæggende adgangskontrol funktioner.

Differentiering og adgangskontrol

Det oprindelige formål med ACS er stadig strukturering kontrol- og adgangsniveauer.

Den vigtigste form for udførelse af denne tilgang - brugen af forskellige identifikatorer. De kan tjene som magnetkort, nøgleringe, etiketter, direkte indtastning af en kode på tastaturet, læse et fingeraftryk eller nethinde. Systemet gemmer oplysninger om alle medarbejdere eller besøger en samlet grundlag. Hver indgang har sin egen adgangsniveau, skyldes som systemet kan sammenligne, om en person kan holdes i et bestemt område. Computer, i tilfælde af montering af ACS netværkssystem indsamler også statistik over besøg og hæger det før efterfølgende brug. I enkeltstående systemer til at springe en person eller tager ikke stand-alone controller. Den har sin egen ikke-flygtig hukommelse, som gjorde alle ID-koder og deres rettigheder.

Direkte til bearbejdning information fra ID læsere mødes. Dette kan være kontakt- og kontaktløse udførelsesformer. Alle kompleksiteten af designet af læseren afhænger af typen af identifikator.

Læsere er installeret direkte foran fence udstyr - tælleapparaterne, elektromekaniske låse, porte og gateways. De forhindrer adgang til den besøgende, så længe man ved hjælp af en identifikator kan ikke bevise deres ret til at besøge området.

Tid og fremmøde

Systemet adgangskontrol er alt, hvad der er nødvendigt for at gennemføre tid fremmøde. Hvorfor ikke bruge det? Hver besøgende eller ansat objekt har en unik identifikator - systemet kan spore det tidspunkt, aktivering af læseren, når indtastning og afslutte.

Disse data er tilstrækkelige til at fastslå og rekord i Time Magazine, der bruges på sitet. Det betyder, at personalet er sværere at komme for sent eller for at flygte fra arbejde tidligt, fordi de oplysninger om det vil straks blive gemt i systemet.

beskyttelsessystem tilstand

ACS ikke involverer sig bygget beskyttelsesmekanismer, det kan kun forhindre adgang. På den anden side, der har fleksibel platform adgangskontrolsystem kan suppleres med et alarmsystem, der vil for eksempel er udstyret med videoovervågning, intrusionsfølere eller andre.

Andre funktioner

Yderligere funktionalitet kan være mange. Implement kan være næsten hvad som helst. Men sådanne funktioner er mest almindeligt anvendte:

- bevidsthed om passage af læseren ved hjælp af SMS via indbygget GSM-modul. En sådan fremgangsmåde kan for eksempel findes i skoler;

- for virksomheder, der har flere afdelinger, kan du implementere fjernadgang kontrol ledelse ved hjælp af internettet.

Tekniske midler til at kontrollere bevægelsen af personale og besøgende

Vi har allerede talt lidt om de tekniske dele af adgangskontrolsystem. Nu kan du håndtere dem mere og overveje deres muligheder og funktioner.

Elektroniske og biometriske bruger-id'er

Den mest almindelige metode til identifikation af organisationen har været og er stadig plastik kortet adgangskontrol.

De kan bruge forskellige metoder til at læse data: stregkode, magnetbånd eller intelligent system. Desuden er mange virksomheder bruger elektronisk tablet - bittesmå chips, pakket ind i et metalhus. Denne Touch Memory, eller tryk hukommelse.

Den enkleste version af kontakt hukommelse, du kan bruge hver dag - er nøglen til samtaleanlægget, Som du kan gå til din indgang.

Den tilsyneladende sårbarhed disse identifikatorer - muligheden for tyveri, tab eller kloning. En mere pålidelig metode til at identificere en bestemt person - et biometrisk adgangskontrol.

I modsætning til elektroniske fysiske identifikatorer læses af de unikke egenskaber ved den person. De mest almindelige - en fingeraftryksscanner eller nethinde. Denne statiske metoder, der bruger de uforanderlige egenskaber ved en person.

Mere avancerede systemer bruger dynamisk form identifikation, når det tages hensyn til de adfærdsmæssige karakteristika for de menneskelige og foranderlig - signatur, tale, sæt egenskaber fra tastaturet.

Elektroniske identifikatorer er nemme at installere og er billige, i modsætning til de mere pålidelige biometriske typer.

læsere

Læsere, eller læsere er designet til at læse data fra identifikationen med den yderligere videregivelse af oplysninger til controlleren.

Dens afhænger af den valgte godkendelsesmetode. Den enkleste eksempel på en læser - intercom system, som har en modtagelsesdel for nøglen, hvilket er læseren. I mere komplekse mekanismer anvendelse af magnetiske læsere, fingeraftrykslæsere og retinale scannere.

controllere

Faktisk controlleren er den vigtigste del, beslutter sig for at springe den besøgende i området eller ej.

Dette er et separat elektronisk styreenhed, som kan anvendes individuelt eller integreret i en af aktuatorerne. Controllere styre åbning og lukning låse, Behandlingen af signaler fra læseren, forsoning kodeidentifikatorer gemt i databasen. Regulatorerne kan enkeltstående eller være en del af ACS.

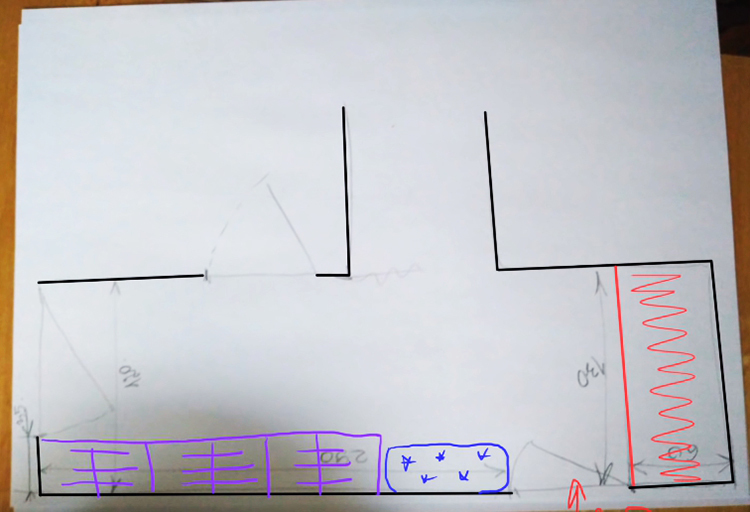

Aktuatorer - låse, tælleapparater, låse kabinen

Den nemmeste type aktuator udtrykkes i almindelige elektroniske låse.

Åbningen kan være fjernt fra posten, eller på en tæt hold ved hjælp af en specialnøgle. Desuden kan magnetkort eller tryk hukommelse anvendes sammen med sådanne låse.

Tælleapparaterne er også en aktiveringsindretning. De kan være i fuld længde eller taljen. tælleapparatet mekanisme implementeres, så den kunne passere gennem kun et enkelt id ad gangen. Lås kamre anvendes generelt på steder med et højt niveau af privatlivets fred og sikkerhed. En gate og barrierer - at organisere styret bil rejse.

Software ACS

Implementering af software systemer af adgangskontrolsystemer er mange. Dybest set virksomheder, der udvikler sikkerhedssystemer levere komplette sæt af udstyr og software skrevet til ham.

Generelt for adgangskontrol og alle kan ikke bruges af noget software. Det er kun nødvendigt for bedre kontrol, informationsindsamling, analyse og andre fjerntliggende funktioner.

Funktioner ACS for store selskaber

Store virksomheder med mange afdelinger over hele landet bruger type netværk adgangskontrol. For sådanne virksomheder skabt en specialiseret fejltolerant software.

Naturligvis skal udstyret opfylde høje kriterier sikkerhed og pålidelighed. Kontrol og overvågning er lavet fjernt fra hovedkontoret i selskabet.

ACS funktioner til små kontorer, hoteller og butikker

I små virksomheder vil være installeret i begge netværk og stand-alone adgangskontrolsystemer. I de fleste tilfælde sådanne genstande behøver kun give input og output. Derfor mest egnede enkel og billig selvstændige system adgangskontrol på kontoret.

Funktioner ACS til skoler

I skoler, de mest almindeligt anvendte enkle løsninger, der er selvstændig.

Desuden forudsætter dette tilstedeværelsen af mand, som barnet kan miste sin identitet eller forlade det derhjemme. Derfor springe den studerende i bygningen skal være alligevel.